Seht, liebe Entwickler, die edle Sprache von Move, geboren aus Metas Diem und übernommen von Aptos, einem Reich, in dem Vermögenswerte wie Ressourcen behandelt werden – in der Tat! Diese Ressourcen sind Eigentum, übertragbar und vor allem unmöglich, sie versehentlich zu duplizieren. Ein Design, das so clever ist, dass es klassische Angriffsvektoren verbannt und dennoch geschickt neue Logik und Fähigkeitsrisiken einführt – wie ein abtrünniger Narr mit einem Dolch! 🤡🔪

Eine Prüfung von Move Smart Contracts? Ah, es handelt sich nicht nur um eine Syntaxprüfung, sondern um eine umfassende Untersuchung, ob sich Ihre On-Chain-Logik, Ressourcenverwaltung und Modulsichtbarkeit unter allen Bedingungen sicher verhalten. Dieser Artikel beschreibt mit der Ernsthaftigkeit eines königlichen Erlasses, was Entwickler von einem professionellen Audit erwarten sollten, seine Phasen, typische Ergebnisse und wie man sich effektiv vorbereitet – obwohl wir bezweifeln, dass Sie effektiv sein werden. 😏

Das Sicherheitsmodell von Move verstehen

Move sorgt für Sicherheit durch Konstruktion, ähnlich wie eine Festung, die von einem paranoiden Monarchen erbaut wurde. Jedes Datenelement ist entweder ein kopierbarer Wert oder eine nicht kopierbare Ressource. Unerlaubte Vervielfältigung und Wiedereintritt? Unmöglich! Mit Absicht! 🛡️✨

Doch Prüfer, diese schlauen Füchse, müssen auf neue Bedrohungen achten:

- Missmanagement von Fähigkeiten: Nicht nachverfolgte Privilegien, wie ein vergessener Schlüssel zur königlichen Schatzkammer;

- Freundmodul-Überbelichtung: Unbeabsichtigter Zugriff auf private Logik, vergleichbar mit einem Diener, der Geheimnisse belauscht;

- Nichtübereinstimmungen im Ressourcenlebenszyklus: Assets wurden inkonsistent erstellt oder gelöscht – Chaos im Königreich! 🏰🔥

Aptos-Audits bestätigen, dass diese Garantien für alle Ausführungspfade gelten, nicht nur, wenn der König lächelt. 😅

Scoping und Vorbereitung auf ein Audit

Die intelligente Vertragsprüfung umfasst die Vorbereitung vor der Prüfung, die Überprüfung des Codes, das Testen, die Dokumentation, die Behebung und eine abschließende Überprüfung vor der Bereitstellung.

Ein Move-Audit beginnt mit einem klar definierten Umfang. Projekte bieten in der Regel Folgendes:

- Vollständige Move-Moduldateien (Quelle oder verifiziertes Paket);

- Eine Abhängigkeitsliste und ein Manifest;

- Dokumentation, in der die wichtigsten Designannahmen dargelegt werden (was jedes Modul tut, was niemals passieren sollte);

- Bereitstellungsziele: Testnet, Mainnet oder ein Upgrade.

Ein guter Prüfungsumfang umfasst Kernmodule (Liquiditätspools, Token-Minting, Tresore) und kritische Abhängigkeiten (Oracle-Integrationen, Fähigkeitsmanager). Entwickler bereiten sich darauf vor, indem sie den Move Prover lokal ausführen, um grundlegende Eigenschaften zu überprüfen. Dies verkürzt Prüfzyklen und identifiziert niedrig hängende Probleme frühzeitig. 🧹

Zu den häufigsten Erkenntnissen vor der Prüfung gehören:

- Zu breite Freundschaftsbeziehungen zwischen Modulen (ein sozialer Kreis, der für eine Codebasis zu groß ist);

- Fehlende Fähigkeitsprüfungen vor dem Aufruf privilegierter Funktionen;

- Unsichere Upgrade- oder Veröffentlichungsrichtlinien;

- Nicht übereinstimmende Unterzeichner oder übermäßig vertrauenswürdige Kontoberechtigungen (vertrauen Sie niemandem, insbesondere den Unterzeichnern!).

Diese sind selten fatal, verdeutlichen aber, wie wichtig es ist, den Fähigkeitsfluss und die Freundschaftserklärungen eindeutig zu dokumentieren – vor einer externen Überprüfung, damit Sie nicht bei einer Lüge erwischt werden! 🕵️♂️

Im Rahmen des manuellen Überprüfungsprozesses

Die manuelle zeilenweise Überprüfung bleibt der Kern des Audits. Tools helfen, aber menschliches Denken validiert die Geschäftslogik und die Ressourcenintegrität. Es ist die Arbeit eines Dramaturgen, der dafür sorgt, dass das Stück (Ihr Code) nicht mitten im Akt auseinanderfällt. 🎭

Prüfer verfolgen:

- Wo jede Ressource erstellt, gespeichert und zerstört wird;

- Ob ein Modul es unerwartet verbrauchen oder ausleihen kann;

- Wie Fähigkeiten im Laufe der Zeit bestehen bleiben oder ablaufen.

Da Move den Wiedereintritt eliminiert, verlagert sich der Schwerpunkt auf die Zustandskonsistenz – um sicherzustellen, dass keine Assets durch komplexe Abläufe unbeansprucht, entsperrt oder dupliziert bleiben. Prüfer prüfen auch Freundschaftsbeziehungen und stellen sicher, dass nur vertrauenswürdige Module privilegierten Zugriff erhalten und keines die Berechtigungen indirekt eskalieren kann. 🛡️

Prüfung und formale Verifizierung

Die Testphase kombiniert formale Verifizierung und dynamische Analyse. Es ist das Äquivalent einer Generalprobe für die große Premiere Ihres Codes.

- Move Prover: Bestätigt Invarianten wie „Gesamtvorrat nimmt nie ab“ oder „Tresore haben immer einen einzigen Besitzer“;

- Fuzzing & Eigenschaftsbasiertes Testen: Zufällige Ausführung zur Erkennung invarianter Verstöße;

- Parallele Ausführungstests: Stellt sicher, dass es unter dem gleichzeitigen Transaktionsmodell von Aptos keine nichtdeterministischen Zustände gibt.

Während formale Beweise mathematische Sicherheit bieten, hängt ihre Genauigkeit von genau definierten Spezifikationen ab. Prüfer verfeinern diese Spezifikationen häufig oder heben unbestätigte Annahmen für die Nachverfolgung hervor – denn selbst Mathematik kann eine Drama-Queen sein. 🤓

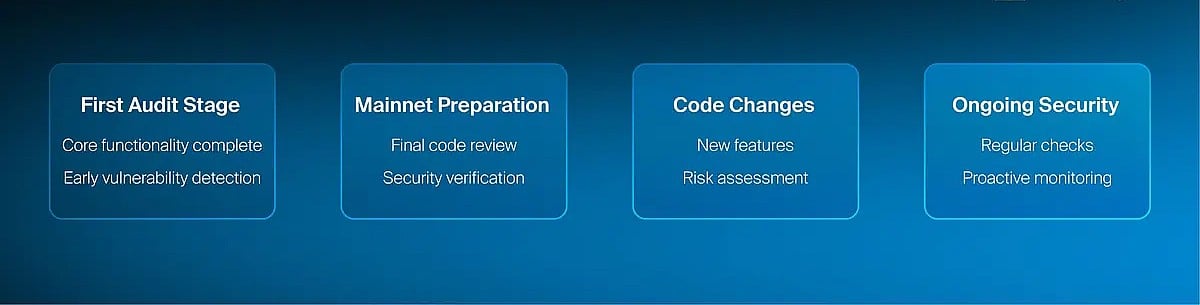

Die Durchführung eines Smart-Contract-Audits ist nicht nur ein einmaliges Ereignis; Es handelt sich um einen strategischen Prozess, der an wichtigen Meilensteinen im Lebenszyklus eines Projekts ausgerichtet sein sollte.

Berichterstattung und Nachverfolgung nach dem Audit

Abschlussberichte kategorisieren die Ergebnisse nach Schweregrad:

- Hoch: Logikfehler oder Vektoren des Ressourcendiebstahls (ein Dieb in der Nacht!);

- Mittel: Fehlkonfigurationen von Berechtigungen oder Funktionen;

- Niedrig: Kleinere Überprüfungen oder Namensinkonsistenzen;

- Informativ: Vorschläge zur Wartbarkeit oder Klarheit (denn Code sollte so klar sein wie ein königlicher Erlass!).

- Vollständiger Bericht mit Umfang, Methodik und Schweregraden;

- Bestätigung der erneuten Prüfung;

- Missbrauch von Freunden/übermäßiges Vertrauen: Testmodule, die in der Produktion als Freunde belassen wurden (ein Verrat!);

- Unterzeichner-Missmanagement: Implizite Berechtigungen über Module hinweg, fehlende Prüfungen bei Eingabefunktionen;

- Logische Inkonsistenz: Falsch platzierte Speicherung/Abgabe führt zu Unstimmigkeiten im Kontostand oder zum Verlust von Ressourcen;

- Überwachung der Upgrade-Richtlinien: Unbeschränkte Veröffentlichungs-/Upgrade-Pfade, die feindselige erneute Bereitstellungen ermöglichen;

- Unvollständige Spezifikationsabdeckung: Fehlende Invarianten, die es Logikfehlern ermöglichen, den Prüfer zu umgehen.

Unrevoked privileges enabling unintended minting/burning;

„Sicher durch Design“ ≠ „Audit optional.“ Typsicherheit braucht immer noch Designsicherheit – wie ein Schwert ohne Griff. ⚔️

Risiken auf wirtschaftlicher und logischer Ebene

Prüfer validieren wirtschaftliche Korrektheit und systemische Annahmen über die Sprachsicherheit hinaus:

- Besicherungsschwellenwerte und Liquidationsströme;

- AMM-Preisgenauigkeit bei gleichzeitigen Aktualisierungen;

- Oracle-Latenz-/Ordnungseffekte bei paralleler Ausführung.

Beispiele:

- Verzögerte Oracle-Updates führen zu einer Unterbesicherung;

- Fehlberechnung der Belohnung aufgrund falsch geordneter Fähigkeitsvalidierung;

- Schleifen schlagen fehl, wenn Ressourcen nicht korrekt gelöscht werden.

Risiken eines Starts ohne Umzugsprüfung

- Risiko mit Benutzergeldern: Fehlleitungen von Fähigkeiten oder Unterzeichnern können unbeabsichtigte Übertragungen ermöglichen (ein Raub!);

- Governance-Drift: Zulässige Veröffentlichungs-/Upgrade-Richtlinien ermöglichen feindselige Codeänderungen;

- Betriebliche Belastung: Fehlende Spezifikationen verlangsamen die Vorfallstriage und Patch-Validierung;

- Vertrauenserosion: Ökosystemeinträge und Partner erwarten zunehmend eine Verifizierung durch Dritte (Sie werden verbannt, lieber Entwickler!).

Wann sollte ein Umzugsaudit geplant werden?

- Vor dem Mainnet-Start: Führen Sie eine vollständige Prüfung durch, sobald die Codebasis alle Funktionen erfüllt und eingefroren ist.

- Nach jeder Änderung, unabhängig von der Größe: Selbst geringfügige Anpassungen können den Fähigkeitsfluss verändern. Überprüfen Sie alle Invarianten erneut.

- Nach größeren Architektur- oder Fähigkeitsrefaktoren: Neue Module erfordern eine umfassende Neubewertung;

- Nach dem Upgrade von Toolchains: Compiler-Updates können die Semantik verschieben oder subtile Verhaltensänderungen einführen.

Best Practices für Entwickler vor einem Audit

Durch die Vorbereitung können Sie wochenlange Auditzeit einsparen. Entwickler, übernehmen Sie diese Gewohnheiten:

- Integrieren Sie Move Prover frühzeitig in der Entwicklung;

- Kartenfunktionen und erwartete Eigentumsströme;

- Beschränken Sie Freundesmodule auf wichtige Mitarbeiter.

- Definieren Sie Upgrade-Richtlinien und sperren Sie Veröffentlichungsrechte.

- Verwenden Sie eine einheitliche Benennung und Dokumentation.

Durch die Befolgung dieser Schritte reduzieren Teams Reibungsverluste und sorgen dafür, dass es in der Prüfungsphase mehr um Verfeinerung als um Entdeckung geht. Ein gut vorbereiteter Entwickler ist ein glücklicher Entwickler. 😊

Die Rolle von Move-Audits im Aptos-Ökosystem

Audits sind zu einer Vertrauensanforderung für Aptos-Bereitstellungen geworden. Stiftungen und Launchpads erfordern zunehmend eine Überprüfung durch Dritte, bevor sie aufgelistet oder integriert werden. Über die Compliance hinaus fließen Audit-Erkenntnisse in gemeinsam genutzte Bibliotheken ein und verbessern so die gemeinschaftsweite Sicherheitsreife. Dieser Zyklus – Überprüfung, Offenlegung, Verfeinerung – bildet das Rückgrat der wachsenden Entwicklerkultur von Aptos. 🌟

Das menschliche Element

Selbst mit Tools wie Move Prover und Fuzzing-Frameworks bleibt das menschliche Denken unersetzlich. Sicherheitsingenieure interpretieren Vorgaben, hinterfragen Annahmen und decken systemische Risiken auf. Ein Codeausschnitt besteht möglicherweise alle Beweise, schlägt jedoch zur Laufzeit aufgrund einer Diskrepanz außerhalb der Oracle-Kette fehl. Ein erfahrener Prüfer erkennt solche Muster aus früheren Vorfällen – kettenübergreifende Intuition, angewendet auf die strukturierte Umgebung von Move. Diese menschliche Mustererkennung unterscheidet ein Routineaudit von einem umfassenden Audit. 🧠

Abschluss

Bei einem Move-Smart-Contract-Audit auf Aptos geht es nicht darum, zu beweisen, dass „keine Fehler vorhanden sind“. Es geht um die Validierung, dass Entwurfsannahmen und Eigentumsmodelle unter allen Bedingungen konsistent bleiben. Das Typensystem von Move beseitigt viele herkömmliche Schwachstellen, aber wirtschaftliche, architektonische und privilegierte Risiken erfordern weiterhin eine Expertenüberprüfung.

Durch die Kombination formaler Beweise, manueller Argumentation und kontroverser Tests verwandeln professionelle Audits die Codesicherheit in messbares Vertrauen und helfen Entwicklern, Investoren und Benutzern, den Systemen zu vertrauen, auf denen sie aufbauen. In der Tat ein edles Unterfangen! 🏰

Weiterlesen

- EUR THB PROGNOSE

- Brent Prognose

- Hyperliquid-HYPE: 38-42-Dollar-Zone ist der Schlüssel zum Bull Run? 🚀

- Warum Anime und Bitcoin das neue dynamische Duo sind 🤯

- SEIs Schicksalle: Eine 288% ige Rallye, aber kann es sich befreien? 🚀💰

- Coinbase’s $ 2B Gamble: Bitcoin oder Büste? 🎲💰

- Preisvorhersage für Ethereum (ETH): Fusaka-Upgrade, Rekord-TPS und bullische Chartstruktur bringen ETH auf den Weg zu einem möglichen Ausbruch von 6.000 bis 7.000 US-Dollar

- XRPs 2025 Saga: Wird es Mond oder Parodie? 🌕💸

- Seis Tanz mit Schicksal: $ 0,33 oder Büste? 🎢💸

- Floki Inu-Preis erholt sich auf 0,00009 $ – Bullen sind zurück, aber halten Sie nicht den Atem an!

2025-11-10 16:00