Ah, das entzückende Chaos des digitalen Zeitalters! In einer unglücklichen Wendung von Ereignissen wurde in der Smart Contract Logic des Systems eine anfällige Anfälligkeit – als der Aufenthaltsort einer verlorenen Socke, die so unbekannt ist, dass sie zu einem ziemlich erheblichen Fondsverlust führte. Aber fürchte dich nicht! Das Valiant Cetus-Team und die immer differenzierenden Sui-Validatoren waren wie Ritter in der leuchtenden Rüstung in Aktion, um den Schaden einzudämmen und einen erheblichen Teil der stilferten Vermögenswerte einzufrieren. 🦸eitung

Wie sich der Angriff abspielte

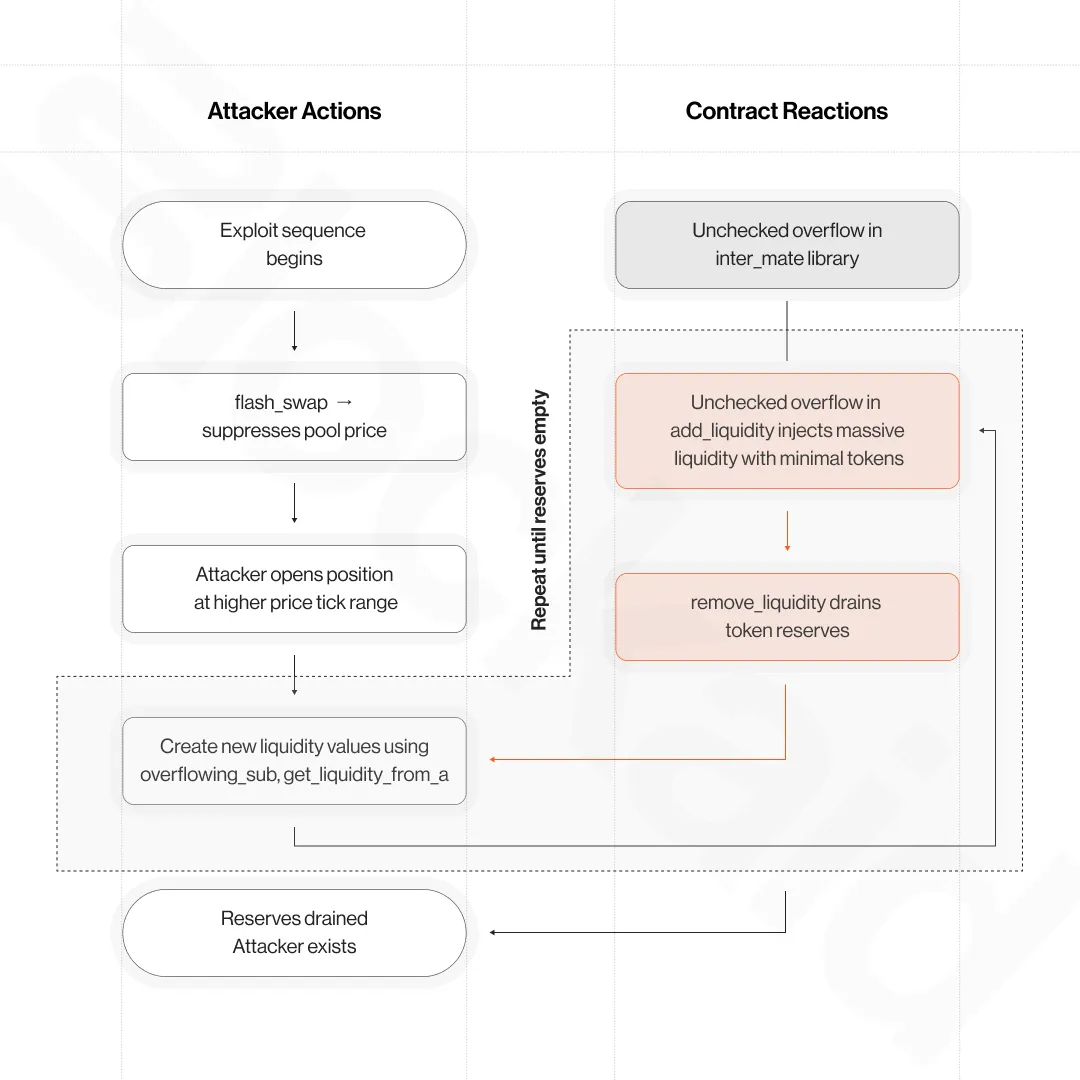

Unsere Wehgeschichte beginnt mit einem kühnen Angreifer, der mit nichts als einem Flash -Tausch und einem fragwürdigen moralischen Kompass bewaffnet war, den Preis von Token in einem CLMM -Pool momentan zu unterdrücken. Durch kunstvolle Verringerung der Preise eröffnete der Bösewicht eine Liquiditätsposition innerhalb eines höheren Zeckenbereichs – denken Sie daran, dass sie die Bühne für einen großen Überfall stellte. 🎭

Aber die wahre Verwundbarkeit, lieber Leser, lag in der Vertragslogik, wie eine versteckte Trapdoor in einer viktorianischen Villa. Der Angreifer nutzte einen kritischen Fehler darin, wie der intelligente Vertrag während der Liquiditätserweiterungen auf Überläufe geprüft hat. Anstatt die Eingabeteile mit der Betreuung eines akribischen Bibliothekars zu validieren, erlaubte der Vertrag dem Angreifer, eine ungewöhnlich große Menge an gefälschter Liquidität mit minimalen Token -Einlagen zu injizieren. Ganz das Versehen, würden Sie nicht sagen?

Genug von der deutschen Bürokratie? 😤Dann ab in die Krypto-Welt! 🚀💸

👉Klick auf "Beitreten" und erlebe den Spaß!📲

Nach dem Aufblasen ihrer Position schoss unser schlauer Antagonist wiederholt die tatsächlichen Token -Reserven aus den Pools und führte diese Schleife mit der Präzision eines Schweizer Uhrmachers aus. Die Vermögenswerte haben weg und hinterließen nichts als echos von ungeprüften Berechnungen und Überlaufverhalten. 🏴☠️

Die Grundursache: Eine Bibliotheksfehleinschätzung

Im Zentrum dieses Debakels stand ein subtiler und dennoch kritischer Fehler in der Open-Source-Bibliothek, die vom CLMM-Vertrag verwendet wurde. Das Problem beruhte auf einem Missverständnis darüber, wie die Linksverschiebungsoperationen in der Methode checked_slw überprüft werden sollten. Anstatt gegen die richtige Grenze zu validieren (2 192), ermöglichte die fehlerhafte Implementierung Verschiebungen bis zu 2 256. Ein klassischer Fall von „oops, ich habe es wieder gemacht!“

Diese falsche Konfiguration öffnete, obwohl es scheinbar geringfügig in Code ist, die Tür für verheerende Konsequenzen, wenn sie mit der kalkulierten Strategie des Angreifers gepaart wurde. Eine Lektion in Demut, wenn es jemals eine gab!

Nicht was die Audits gefangen haben

Verwirrung in der Community in Bezug auf einen älteren Prüfungsbericht, in dem ein arithmetisches Problem von Max_U64 gekennzeichnet war. In einem Moment der Klarheit stellte Cetus klar, dass dieses zuvor identifizierte Problem nicht mit dem Exploit zu tun hatte. Die MAX_U64 -Überprüfung war lediglich eine geringfügige Optimierungsempfehlung, die einem neuen Farbschicht an einer zerfallenden Wand vorschlägt. 🏚️

Was passiert jetzt

Das Cetus -Team deaktivierte in einer Flut von Aktivitäten schnell alle betroffenen Pools und stellte die schutzbedürftigen Verträge aus. Mit der SUI -Validator -Community initiierten sie die Notfallgovernance -Verfahren, um den Zugang des Angreifers zur Blockchain einzufrieren und weitere Vermögensbewegungen zu verhindern. Tatsächlich eine lobenswerte Anstrengung!

Der Schwerpunkt verlagert sich nun auf eine umfassende Wiederabwäsche aller Verträge, die Verbesserung der Echtzeitüberwachungstools und das Entwerfen eines Wiederherstellungsplans, um die betroffenen Benutzer zu entschädigen. Das Team verfolgt auch Rechtskanäle und hat dem Angreifer ein Einlösung von White-Hut veröffentlicht. Eine ziemlich großzügige Geste, wenn Sie mich fragen! 🤔

Eine harte Lektion – und eine stärkere Zukunft

Trotz umfangreicher früherer Audits hat Cetus anerkannt, dass es zu viel Vertrauen in die weit verbreiteten Open-Source-Komponenten ohne ausreichende Prüfung gewonnen hat. Dieser Vorfall hat die Notwendigkeit einer kontinuierlichen Wachsamkeit, geschichteten Sicherheit und ökosystemweiten Zusammenarbeit verstärkt. Tatsächlich eine harte Lektion!

In Zukunft wird Cetus strengere Audit -Protokolle, höhere Teststandards und transparentere Berichterstattung einführen. Ziel ist es nicht nur, das Vertrauen der Benutzer wiederherzustellen, sondern auch einen neuen Standard für die Belastbarkeit in der Defi -Infrastruktur festzulegen. Ein edler Ehrgeiz, würden Sie nicht zustimmen?

Dieser Exploit erinnert daran, dass selbst gut nachgewiesene Systeme versteckte Risiken beherbergen können. Aber mit schnellem Handeln, Transparenz und einer Vereinigten Gemeinschaft ist die Genesung – und die Evolution – nicht nur möglich, sondern bereits im Gange. 🌱

Quelle

Weiterlesen

- Alles, was Sie über die 12. Staffel von „Vanderpump Rules“ nach der Besetzungsüberarbeitung wissen sollten

- Travis Scott bricht den bisherigen Besucherrekord bei Konzerten im Allianz Stadium in Sydney, nachdem ein Fan bei seiner überfüllten Show bewusstlos wurde

- Coinbase One: Vorteile, Bewertungen, Kosten und mehr

- Finale der „Blue Bloods“-Serie: Wer ist gestorben, wer ist verheiratet und wer ist schwanger?

- MetaMask lädt nicht, Fehler und andere Fehlerbehebung – wie man sie löst

- Sir Paul McCartneys Ex-Frau Heather Mills, 56, zeigt ihre beeindruckende Stärke, als sie während eines Luxusurlaubs Yoga auf einem Paddle-Board macht

- So verwenden Sie Uniswap zum Tauschen von Token und vielem mehr (ANLEITUNG FÜR ANFÄNGER)

- Australische Influencerin trauert um ihren einjährigen Sohn, der ohne Vorwarnung starb

- BTC PROGNOSE. BTC Kryptowährung

- XDC PROGNOSE. XDC Kryptowährung

2025-05-27 19:44